Make CUPS

Grosses Failles, grosse panique, petits impacts

Le 23 septembre 2024, Simone Margaritelli (aka evilsocket) écrit un message sur une vulnérabilité de type exécution à distance sur des systèmes apriori sur GNU/Linux. Il fait part de son avis sur la gestion désastreuse entre les développeurs et la vulnérabilité découverte. En effet, pour lui, le vrai challenge de cette découverte a été la prise en compte de la vulnérabilité par les développeurs. Alors que des médias populaires ont émis des avis sans connaître le fond, qu’en est-il réellement ?

La vulnérabilité

La vulnérabilité a été postée par Simone Margaritelli dans une première partie. Il y aura certainement d’autres parties à l’avenir. Les vulnérabilités proviennent de CUPS, le service de gestion d’impression sur de nombreux systèmes UNIX like comme GNU/Linux, possiblement ChromeOS, des *BSD et les systèmes d’exploitation d’Apple. Les vulnérabilités permettent à un acteur malveillant de prendre le contrôle de l’ordinateur à distance. Les pré-requis nécessitent d’accéder au service CUPS sans avoir besoin d’être authentifié. L’objectif est de remplacer/installer les drivers d’impression et donc de changer les URL d’impression IPP. Une fois l’URL malveillante intégrée au service CUPS, un service IPP malveillant va concevoir un fichier de type PPD (PostScript Printer Description) avec le paramètre FoomaticRIPCommandLine qui sera une ligne de commande exécutée par le service d’impression. Quand CUPS va lire le fichier PPD, il va donc exécuter la ligne de commande dans FoomaticRIPCommandLine pour chaque travail d’impression… Ceci n’est pas un bug, ceci est une fonctionnalité liée au PPD… Une fonctionnalité qui est très dangereuse.

Dans la vrai vie

Est-ce que le service d’impression est très populaire dans les systèmes UNIX : pas tellement. Les systèmes sur UNIX en production concernent principalement des serveurs pour des tâches d’administration ou pour des services applicatifs. CUPS sera présent sur des environnements de bureautique et sur les serveurs d’impression, qui ne représentent qu’une faible partie des configurations actuelles. Si vous avez un firewall personnel comme UFW qui bloque en entrée, vous avez une contre-mesure même si vous restez vulnérable lors de vos impressions sur le protocole IPP.

Des médias qui titrent GNU/Linux en sueur avec cette faille RCE critique, Grave faille RCE non authentifiée alors que dans les faits presque aucun système Linux n’a CUPS d’activé.

Ce que les médias ont manqué

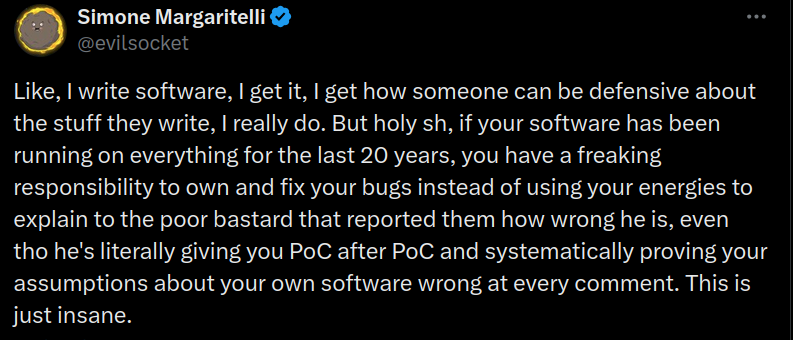

Le vrai fond de l’histoire n’est pas qu’un chercheur a réussi à trouver des vulnérabilités très impactantes pour un service d’impression. L’exact fond de l’histoire concerne le traitement qu’a reçu ce chercheur.

Traduction : Par exemple, j’écris des logiciels, je comprends, je comprends comment quelqu’un peut être sur la défensive sur ce qu’il écrit. Je le comprends vraiment. Mais bon sang, si votre logiciel fonctionne sur tous les systèmes depuis 20 ans, vous avez la foutue responsabilité de comprendre et de corriger vos bugs au lieu d’utiliser votre énergie pour expliquer au pauvre salaud qui leur a signalé à quel point il se trompe. Même si il vous donne littéralement preuve de concept après preuve de concept et qu’il prouve systématiquement que vos hypothèses sur votre propre logiciel sont fausses à chaque commentaire. C’est tout simplement incroyable.

réf: tweet evilsocket